Des chercheurs découvrent que les navigateurs ne chiffrent pas les données sensibles en mémoire... |

————— 15 Juin 2022 à 06h59 —— 12716 vues

Des chercheurs découvrent que les navigateurs ne chiffrent pas les données sensibles en mémoire... |

————— 15 Juin 2022 à 06h59 —— 12716 vues

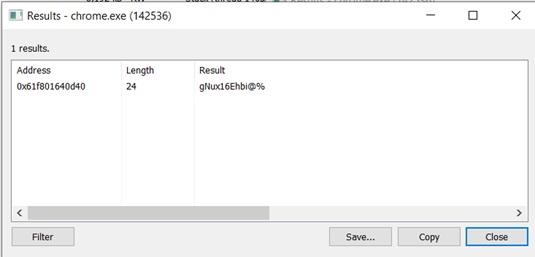

Les white hat hackers de l'équipe de spécialistes en sécurité de CyberArk Labs menée par Zeev Ben Porat ont découvert (un peu par accident) et été capables de démontrer une nouvelle vulnérabilité sous Google Chrome. Il se trouve que le navigateur stocke des informations sensibles, telles que les mots de passe, les cookies, les données de compte et d'accès (sauvegardées et entrées manuellement) en texte sans aucun chiffrement dans la mémoire principale de la machine, et il suffit d'utiliser l'outil open source ProcessHacker accessible librement en ligne pour les voir et les analyser, en dépit du fait qu'elles sont placées dans une section de la mémoire censée être privée et ne pouvant en principe être partagée par d'autres processus. Il va de soi que ceci implique bien évidemment d'avoir déjà un accès physique à la machine, ce qui limite forcément la portée du problème.

Passwords and cookies are stored in Chrome’s memory in clear-text. Attackers can load into memory all the passwords that are stored in the password manager (“Login Data” file).https://t.co/L1JRO22ktu

— CyberArk Labs (@CyberarkLabs) June 8, 2022

Selon CyberArk Labs, Google Chrome n'est pas le seul à être affecté, tous les navigateurs basés sur le Chromium le sont aussi. Ceci inclut donc également Microsoft Edge. Mais les chercheurs ont également pu exploiter la vulnérabilité avec Firefox... Bref, pour tous les navigateurs susmentionnés, ils ont pu prouver sans difficulté que les informations d'identifications (URL, mots de passe et nom d'utilisateur) sont conservées sous forme de texte brut dans la mémoire, qu'un attaquant peut forcer le navigateur à charger en mémoire tous les mots de passe enregistrés dans le gestionnaire ou ceux entrés manuellement, et que les données des cookies - y compris celles des cookies de session - sont également gardées en mémoire sous la forme de texte brut. La vulnérabilité permet d'extraire tout cela de la RAM très facilement, tandis que l'accès aux cookies de session permet aussi de contourner certaines mesures protectrices, comme l'authentification forte.

Comme le veut la coutume, Google a été informé de la vulnérabilité 14 semaines avant tout le monde, mais celui-ci a déjà répondu qu'il n'en fera rien, les attaques locales nécessitant un accès physique ne faisant pas partie du modèle de menace de Chrome. Une décision pleinement justifiée par la compagnie ici. Déception malgré tout pour CyberArk Labs et Gunter Born, qui estiment que Google fait une erreur et que ce type de données, les mots de passe en particulier, ne devraient jamais se trouver en mémoire sous la forme de texte brut. La vulnérabilité est désormais publique et reste donc a priori pleinement exploitable.

D'une part, le gestionnaire de mots de passe intégré des navigateurs a de manière générale rarement inspiré confiance (du moins auprès d'un public averti), puisqu'il a déjà été prouvé plusieurs fois que ceux-ci se contentaient parfois là aussi de stocker ces informations en texte brut. D'un autre côté, plutôt que d'accuser uniquement ces logiciels, il faudrait peut-être aussi regarder du côté de la sécurité de la mémoire au niveau de l'OS et de son fonctionnement, sans doute la vraie origine de ce « problème ».

| Un poil avant ?Un Raptor retrouvé chez SANDRA ! | Un peu plus tard ...Les clients de TSMC vont potentiellement devoir dégainer encore plus de thunes et plus rapidement |  |