Intel Core : une légère baisse des performances à cause d’un correctif de sécurité |

————— 18 Mars 2024 à 12h40 —— 19602 vues

Intel Core : une légère baisse des performances à cause d’un correctif de sécurité |

————— 18 Mars 2024 à 12h40 —— 19602 vues

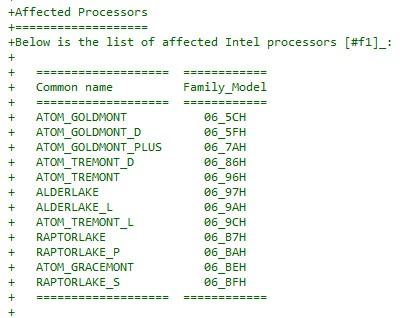

La semaine dernière, Intel a mis en ligne un nouveau micro-code CPU pour atténuer plusieurs vulnérabilités. Parmi celles-ci, la faille RFDS (Register File Data Sampling) affectant les cœurs Atom, autrement dit les E-cores. Elle concerne plusieurs architectures de processeurs : Goldmont, Tremont et Gracemont. Donc différentes générations de puces : Arizona Beach et Jasper Lake, mais surtout les processeurs plus grand public Alder Lake, Raptor Lake et Raptor Lake Refresh (respectivement les 12e, 13e et 14e générations de Core). Nos confères de Phoronix ont mesuré l’impact de l’atténuation sous Linux. Pour cela, ils ont examiné les prestations du Core i9-14900K - qui a perdu sa couronne de flagship des Raptor Lake Refresh au profit du Core i9-14900KS - dans 46 benchmarks.

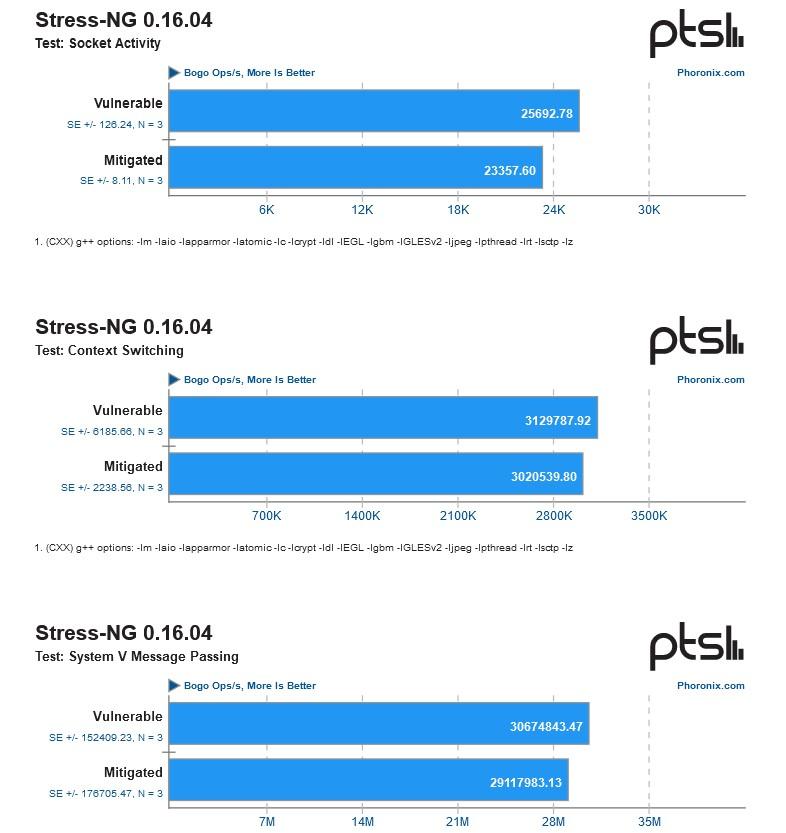

L’article ne renseigne pas de moyenne, mais témoigne d’une légère baisse des performances. C'est assez variable selon les charges de travail, mais nous l’estimons à environ 3-4 % au global. Les pires écarts avoisinent les 10 %, mais se trouvent seulement dans quelques tests (11,3 % dans Mutex Stress-NG notamment).

© Phoronix

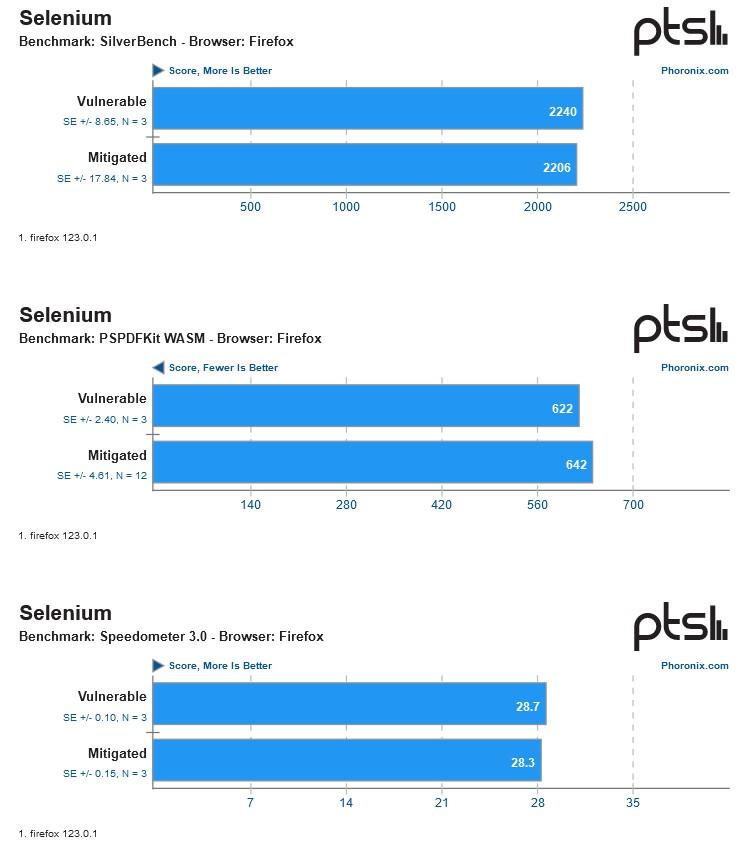

Une incidence se fait aussi ressentir sous Mozilla Firefox et Google Chrome ; elle reste toutefois très mineure pour ne pas dire anecdotique.

© Phoronix

Factuellement, comme l’écrit la source en conclusion, « pour ceux qui se posent la question, oui, cette atténuation Register File Data Sampling (RFDS) a un impact sur les processeurs Intel Atom / E-core concernés ».

Heureusement, vous l'aurez compris, la dégradation causée par l’atténuation de RFDS reste très mesurée ; nous ne sommes pas du tout au même niveau que les correctifs des vulnérabilités Meltdown ou Downfall (presque 40 % dans le pire des cas pour Downfall). Et pour cause, dans le cas présent, seuls les E-cores sont touchés ; or, ils n’interviennent qu’en arrière-plan ou dans certaines charges de travail fortement multi-threadées.

Concernant la vulnérabilité RFDS (CVE-2023-28746 / INTEL-SA-00898), sa sévérité CVSS (Common Vulnerability Scoring System) est de 6,5 ; note qui correspond à un risque « moyen ». Intel la définit ainsi :

« Register File Data Sampling (RFDS) est une vulnérabilité microarchitecturale qui, dans certaines situations, peut permettre à un attaquant de déduire des valeurs de données précédemment utilisées dans des registres à virgule flottante, des registres vectoriels ou des registres de nombres entiers.

Le RFDS a été découvert dans le cadre d'un vaste travail de validation interne d'Intel sur la sécurité microarchitecturale. Similaire aux attaques d'exécution transitoire par échantillonnage de données, comme l'échantillonnage de données microarchitecturales (MDS), le RFDS peut permettre à un acteur malveillant qui peut exécuter localement du code sur un système de déduire les valeurs de données secrètes qui sont par ailleurs protégées par des mécanismes architecturaux. Le RFDS diffère des vulnérabilités MDS à la fois par la méthode d'exposition et par les données exposées (le RFDS n'expose que les données de registre périmées). Ni la vulnérabilité MDS ni la vulnérabilité RFDS ne permettent aux acteurs malveillants de choisir les données qui sont obtenues à l'aide de ces méthodes. »

À propos du correctif, le microcode publié par Intel « permet aux logiciels d'effacer des informations sensibles à l'aide de l'instruction VERW. Comme MDS, RFDS déploie la même stratégie d'atténuation pour forcer le processeur à effacer les buffers affectés avant qu'un attaquant ne puisse extraire les données secrètes. Pour ce faire, l'instruction VERW, par ailleurs inutilisée et obsolète, est combinée à une mise à jour du microcode. Le microcode efface les tampons du processeur concernés lorsque l'instruction VERW est exécutée ». L’entreprise précise que « l'instruction VERW est exécutée par le noyau avant de retourner dans l'espace utilisateur, et par KVM avant VMentry. Aucun des cœurs concernés ne supporte SMT, donc VERW n'est pas nécessaire lors des transitions d'état C ».

Pour le moment, les utilisateurs Windows n’ont pas reçu de correctif. Microsoft précise qu’il nécessite une mise à jour du firmware suivie d'une mise à jour connexe de Windows pour l’activer.